Conţinut

- Ce este Ransomware?

- Ce să faci despre Ransomware

- Astăzi Ransomware nou și îmbunătățit

- Protejarea computerului

Sursa: 72soul / Dreamstime.com

La pachet:

Ransomware este un tip de malware deosebit de dezastruos. Odată introdus pe computerul unei victime, există câteva opțiuni bune.

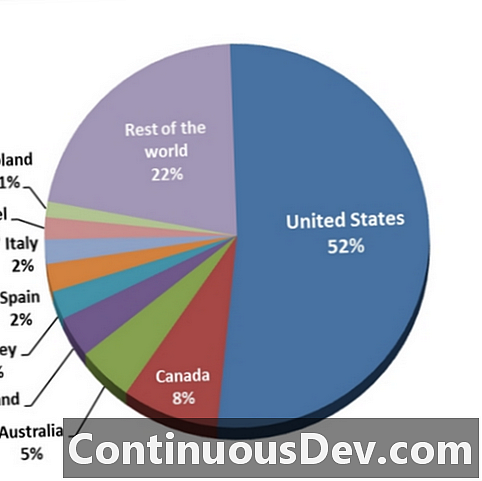

Ransomware-ul, sau cripto-extorsiunea, crește o reînviere puternică. În decembrie 2013, ESET Security a stabilit că ransomware-ul aparținând nefastei familii CryptoLocker s-a propagat în toate colțurile lumii. Și mai mult de 50 la sută din atacuri s-au petrecut chiar aici în Statele Unite.

Sursa: ESET Security

Chiar dacă CryptoLocker este o bucată de malware de mare succes, se pare că va fi uzurpată de un ransomware și mai insidios numit PowerLocker.

Ce este Ransomware?

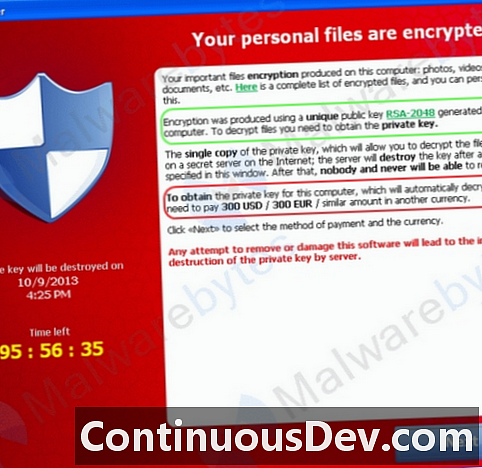

Pentru cei care nu sunt familiarizați cu ransomware-ul, acum este momentul să înveți despre el. De fapt, este mult mai bine să citiți despre asta acum, decât să-i fiți introdus printr-o fereastră cu aspect sinistru, precum cea de mai jos.Sursa: Malwarebytes.org

Diapozitivul face publicitate că ransomware-ul, în acest caz CryptoLocker, a preluat computerul victimei. Malwarebytes.org a stabilit că CryptoLocker caută fișiere cu următoarele extensii:

3fr, accdb, ai, arw, bay, cdr, cer, cr2, crt, crw, dbf, dcr, der, dng, doc, docm, docx, dwg, dxf, dxg, eps, erf, indd, jpe, jpg, kdc, mdb, mdf, mef, mrw, nef, nrw, odb, odm, odp, ods, odt, orf, p12, p7b, p7c, pdd, pef, pem, pfx, ppt, pptm, pptx, psd, pst, ptx, r3d, raf, raw, rtf, rw2, rwl, srf, srw, wb2, wpd, wps, xlk, xls, xlsb, xlsm, xlsx

Unele dintre extensiile mai familiare, găsite cu caractere aldine, sunt legate de documentele Microsoft Office. Dacă victima ar avea documente cu oricare dintre extensiile de mai sus pe computerele lor acum infectate, fișierele ar deveni complet inaccesibile. Cu alte cuvinte, acestea vor fi răscumpărate.

În imaginea de mai sus, secțiunea încercuită în verde menționează că criptarea cheilor public-private a fost utilizată pentru criptarea fișierelor. Și, dacă nu lucrați pentru NSA, acest tip de criptare este cel mai probabil de neîntrerupt. Secțiunea înconjurată cu roșu anunță suma de răscumpărare, în acest caz 300 de dolari.

Ce să faci despre Ransomware

Odată infectat cu ransomware, opțiunile sunt simple. Victimele fie plătesc, fie nu. Niciuna dintre opțiuni nu este o alegere bună. Neplata înseamnă că fișierele sunt pierdute. Apoi, utilizatorul trebuie să decidă dacă freacă calculatorul cu un produs anti-malware sau reconstruiește computerul complet.

Dar achitarea de răscumpărare este, de asemenea, pentru că aceasta obligă victimele să aibă încredere în extorțist. Înainte de a mușca glonțul și de a răscumpăra răscumpărarea, luați în considerare următoarele: odată ce extorționistul are bani, de ce informațiile despre decriptare? Și, dacă totul se rezolvă și fișierele dvs. sunt eliberate, trebuie să parcurgeți același proces de a decide dacă să frecați computerul cu un produs anti-malware sau să îl reconstruiți.

Astăzi Ransomware nou și îmbunătățit

Mai devreme, am menționat pe scurt PowerLocker drept nou și îmbunătățit ransomware. Și are potențialul de a face mai mult rău decât orice variantă anterioară de ransomware. Dan Goodin de la Ars Technica a oferit această explicație despre ce este capabil să facă PowerLocker.În postarea sa, Goodin afirmă că digital underground a decis să facă comerț, oferind PowerLocker ca un kit de bricolaj malware pentru 100 de dolari, ceea ce înseamnă că mai mulți oameni răi - în special cei care nu sunt pricepuți în a vorbi de malware - vor putea aplica financiar durere asupra călătorilor de Internet nesăbuși.

"PowerLocker criptează fișierele folosind chei bazate pe algoritmul Blowfish. Fiecare cheie este apoi criptată într-un fișier care poate fi deblocat doar de o cheie RSA privată pe 2048 de biți", scrie Goodin.

Îmi place să informez sursa de informații despre malware care tocmai a fost descoperită și care încă nu circulă în sălbăticie. Așa că am luat legătura cu Marcin Kleczynski, CEO și fondatorul Malwarebytes.org, solicitându-i opinia cu privire la PowerLocker.

Kleczynski, împreună cu colegii săi Jerome Segura și Christopher Boyd, au menționat că PowerLocker este atât de nou încât o mare parte din ceea ce este publicat este speculația. Ținând cont de aceasta, PowerLocker poate îmbunătăți potențialul CryptoLocker prin faptul că:

- Dezactivați anumite programe Windows principale, cum ar fi managerul de sarcini, regedit și terminalul liniei de comandă

- Începeți în mod regulat și sigur

- Evitarea detectării VM și a depanatoarelor populare

"Având în vedere succesul CryptoLocker, nu este surprinzător să vedem copii cu funcții mai bune", a spus Kleczynski. "Veștile bune: de vreme ce această amenințare a fost prinsă devreme, ar trebui să permită agențiilor de aplicare a legii să o bage în cuie înainte de a ieși și să înceapă să infecteze computerele."

Protejarea computerului

Deci, cum te poți proteja de răzbunarea? Kleczynski oferă câteva sfaturi simple."Aveți grijă când deschideți fișierele atașate. În special: Amazon, DHL și alte facturi similare care vin ca fișier zip. Mai des, acestea sunt false și conțin malware", a spus Kleczynski.

Dincolo de asta, nu există o formulă magică pentru a evita ransomware-ul. Este doar un malware care caută computere vulnerabile de exploatat. Programele anti-malware pot fi de ajutor, dar de obicei sunt date după ce datele au fost criptate. Cea mai bună soluție este să mențineți actualizat sistemul de operare al computerului și software-ul aplicației, eliminând orice slăbiciune pe care o pot exploata oamenii răi.