Conţinut

- Definiție - Ce înseamnă Cross-Site Request Forgery (CSRF)?

- O introducere în Microsoft Azure și Microsoft Cloud | În acest ghid, veți afla despre ce este vorba despre cloud computing și despre cum Microsoft Azure vă poate ajuta să migrați și să conduceți afacerea din cloud.

- Techopedia explică falsificarea cererilor de site-uri (CSRF)

Definiție - Ce înseamnă Cross-Site Request Forgery (CSRF)?

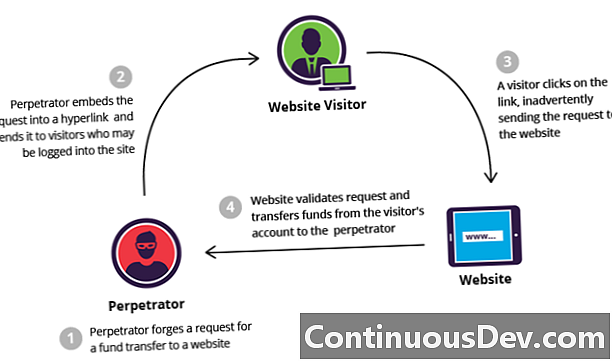

Falsificarea cererilor încrucișate (CSRF) este un tip de exploatare a site-ului web efectuat prin emiterea de comenzi neautorizate de la un utilizator de site de încredere. CSRF exploatează încrederea unui site web pentru un anumit browser al utilizatorilor, spre deosebire de scripturile cross-site, care exploatează încrederea utilizatorului pentru un site web.

Acest termen este, de asemenea, cunoscut sub numele de călărie de sesiune sau un atac cu un singur clic.

O introducere în Microsoft Azure și Microsoft Cloud | În acest ghid, veți afla despre ce este vorba despre cloud computing și despre cum Microsoft Azure vă poate ajuta să migrați și să conduceți afacerea din cloud.

Techopedia explică falsificarea cererilor de site-uri (CSRF)

Un CSRF utilizează de obicei o comandă "GET" browsere ca punct de exploatare. Falsificatorii CSR folosesc etichete HTML precum „IMG” pentru a injecta comenzi într-un anumit site web. Un anumit utilizator al acelui site web este apoi utilizat ca gazdă și un complice nedorit. Adesea site-ul nu știe că este atacat, deoarece un utilizator legitim utilizează comenzile. Atacatorul ar putea emite o cerere de a transfera fonduri într-un alt cont, să retragă mai multe fonduri sau, în cazul PayPal și site-uri similare, bani într-un alt cont.

Un atac CSRF este greu de executat, deoarece mai multe lucruri trebuie să se întâmple pentru ca acesta să aibă succes:

- Atacatorul trebuie să vizeze fie un site web care nu verifică antetul referitorului (care este obișnuit), fie un utilizator / victimă cu un browser sau un bug-plug-in care permite răspândirea referitorului (ceea ce este rar).

- Atacatorul trebuie să localizeze un formular de depunere pe site-ul web țintă, care trebuie să fie capabil de ceva precum schimbarea adreselor de autentificare a victimelor sau efectuarea de transferuri de bani.

- Atacatorul trebuie să determine valorile corecte pentru toate formularele sau adresele URL. Dacă vreunul dintre ei trebuie să fie valori secrete sau ID-uri pe care atacatorul nu le poate ghici cu exactitate, atacul va eșua.

- Atacatorul trebuie să atragă utilizatorul / victima pe o pagină Web cu cod rău intenționat, în timp ce victima este conectată la site-ul țintă.

De exemplu, să presupunem că persoana A își răsfoiește contul bancar în timp ce se află și într-o cameră de chat. În sala de chat există un atacator (Persoana B) care află că persoana A este conectată și la bank.com. Persoana B atrage persoana A să facă clic pe un link pentru o imagine amuzantă. Eticheta „IMG” conține valori pentru intrările formularului bank.com, care va transfera efectiv o anumită sumă din contul persoanei A în contul persoanei B. Dacă bank.com nu are autentificare secundară pentru persoana A înainte de transferul fondurilor, atacul va avea succes.